Big Data Management seit 40 Jahren: Selbst nach Anwendung von Tuning-Maßnahmen ist die Transformation großer Datensätze (über eine Million Zeilen) in DataStage immer noch zeitaufwendig,

Weiterlesen

Big Data Management seit 40 Jahren: Selbst nach Anwendung von Tuning-Maßnahmen ist die Transformation großer Datensätze (über eine Million Zeilen) in DataStage immer noch zeitaufwendig,

Weiterlesen

Push von Informatica: ETL- und ELT-Jobs einfach beschleunigen oder neu gestalten! Eine Möglichkeit zur Optimierung Ihrer Informatica ETL-Jobs besteht darin, sie zu beschleunigen oder neu

Weiterlesen

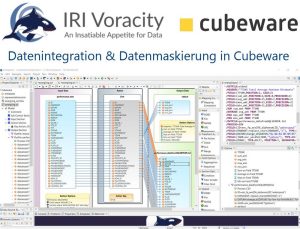

Big Data Management seit 40 Jahren: In früheren Artikeln in unserem Blog-Bereich für Business Intelligence haben wir bereits beschrieben, wie die Verarbeitung von Daten mithilfe

Weiterlesen

Big Data Management seit 40 Jahren: Sybase war ein äußerst beliebtes Softwareunternehmen in den 1990er und 2000er Jahren, das Lösungen für die Verwaltung und Analyse

Weiterlesen

Big Data Management seit 40 Jahren: Die IRI Voracity Data Munging & Masking App für Splunk ist der beste Weg, um die unzähligen Datenziele von

Weiterlesen

Big Data Management: Milliarden von Zeilen in Minuten! IRI FACT™(Fast Extract) ist ein Dienstprogramm zum parallelen Entladen von sehr großen Datenbanktabellen. FACT verwendet einfache Job-Skripte

Weiterlesen

Real-Time Change Data Capture: Gespeicherte Transaktionsdaten werden in jeder Branche ständig erzeugt und aktualisiert. Datenbanktabellen können mit neuen Daten aus Anwendungen oder Ereignissen in Intervallen

Weiterlesen

Big Data Management seit 40 Jahren: Es gibt bestimmte Herausforderungen, die mit großen Datenmengen verbunden sind, wie bspw. das Sortieren, Verbinden, Aggregieren, Laden und Entladen

Weiterlesen

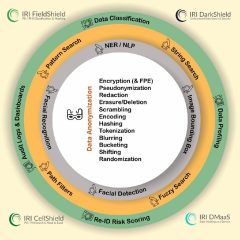

Big Data Management seit 40 Jahren: Präzise Lokalisierung und konsistente Anonymisierung sensibler Daten in strukturierten, semistrukturierten und unstrukturierten Quellen! Ungenügend gesicherte Daten können den Ruf

Weiterlesen

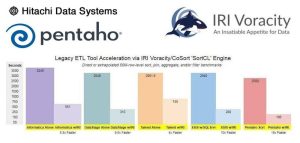

Big Data Management seit 40 Jahren: Pentaho Data Integration ist zwar ein leistungsfähiges Werkzeug zur Aufbereitung und Integration von Daten, weist aber einige (Sicherheits-)Mängel auf!

Weiterlesen